从多因素认证要求到锁定设备,微软在 Ignite 上发布了一年 SFI 里程碑 在线

微软安全未来倡议的最新进展:强制 MFA、设备隔离和安全密钥

文章重点

在近期的 Ignite 大会上,微软对其安全未来倡议SFI进行了更新,突出显示了强制使用多因素认证MFA、设备隔离和保护密钥的重要措施。自去年推出以来,该倡议已得到了显著进展。

来源:Below the Sky / Shutterstock

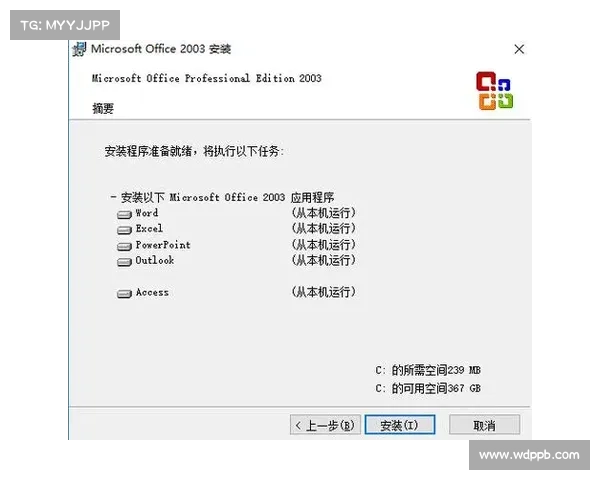

在周二的 Ignite 大会上,微软分享了关于其安全未来倡议SFI的进展。该倡议于一年前推出,重点包括强制新租户使用多因素认证MFA、根据条件访问政策对近 100000 台工作设备进行隔离,以及阻止 GitHub 上的密钥泄露。

这份进展报告围绕微软常用的六个工程支柱结构呈现,与之前的九月更新相比,展现了更为乐观的前景,九月的更新主要集中在凭证轮换、即时访问JIT/JEA控制和威胁监测等方面。

相关链接:微软 Ignite 2024 新闻与见解

“在 2024 年 5 月,微软 CEO 萨提亚纳德拉将安全设为公司的首要任务,”报告中提到。“自那时起,我们已投入相当于 34000 名工程师的资源,以推进 SFI 中列出的目标,使其成为历史上最大的网络安全工程项目。”

微软还强调了嵌入安全文化的努力,完成了多项学习和治理项目,包括通过微软安全学院进行的强制员工安全培训,并承诺遵循CISA“安全设计”承诺。

微软承诺保护身份、密钥和系统

微软通过将一系列“安全设计”框架融入其流程,重申了对安全的承诺。公司概述了支持这一努力的四个关键 SFI 工程支柱:保护身份和密钥、隔离生产系统以保护租户、保护网络以及确保工程系统安全。

为了实现这一目标,作为云服务领导者,微软凭借 Azure AD、Entra、Defender 和 Authenticator 等身份工具,默认强制所有新租户使用 MFA。此外,微软还在其生产性环境中实施了抗钓鱼的 MFA。

“为了帮助保护客户,多因素身份验证MFA现在对新租赁者是默认开启的,并将在 Microsoft Azure 门户、Microsoft Entra 管理中心、Intune 管理中心和 Microsoft 365 管理中心强制执行,”报告中表示。

此外,微软大规模实施了 Azure 管理身份,用于服务到服务S2S之间,以帮助保护诸如密码、存储访问密钥和存储 SAS 令牌等密钥,防止泄露。

为了减轻基于设备的攻击风险,微软报告称,已部署了 98000 台准备就绪的安全设备仅运行安全、有限功能,并将 28000 名“高风险用户”迁移至定制的锁定虚拟桌面基础架构VDI解决方案。

“为了帮助保护客户,我们引入了 Microsoft Entra 条件访问模板,目前处于公开预览阶段,要求设备符合合规性,”微软表示。

在“保护工程系统”支柱下,旨在降低微软代码中密钥和凭证风险的实践中,该公司已在 GitHub 和 Azure DevOps Git 仓库中部署了 GitHub 高级安全功能,以阻止新密钥在推送时泄露。

白鲸加速器app下载为了进一步解决密钥泄露问题,微软正在“努力去除代码和其他不安全存储及传输方法